Empresas e autoridades públicas dependem de bancos de dados para armazenar e processar grandes quantidades de dados. Em geral, esses bancos de dados gerenciam informações críticas para os negócios e altamente confidenciais, como dados financeiros (registros fiscais, contas bancárias e cartões de crédito), dados pessoais (endereços residenciais e arquivos pessoais) ou dados de produtos. Como os bancos de dados geralmente são integrados a aplicativos e serviços da Web, eles permanecem vulneráveis a ameaças cibernéticas internas e externas.

Muitos CIOs e líderes de TI acreditam que sua infraestrutura de TI está adequadamente protegida contra ataques cibernéticos. Firewalls de vários níveis, software antivírus e sistemas de detecção e prevenção de intrusões (IPS)(1) proporcionam uma falsa sensação de segurança. O que muitos não reconhecem é que o maior risco de segurança geralmente vem de dentro - dos funcionários e dos oficiais que usam esses sistemas.

Os funcionários e as autoridades frequentemente são vítimas de e-mails de phishing ou de ligações externas enganosas, clicando sem querer em links maliciosos ou compartilhando informações confidenciais com estranhos. Isso geralmente se deve ao fato de que os e-mails de phishing e os autores de chamadas não são mais reconhecidos como uma ameaça. Com o avanço do engano orientado por IA, é cada vez mais difícil

identificar ameaças. O estresse e a pressão do tempo podem levar a lapsos de julgamento, tornando os funcionários mais propensos a cometer erros dispendiosos.

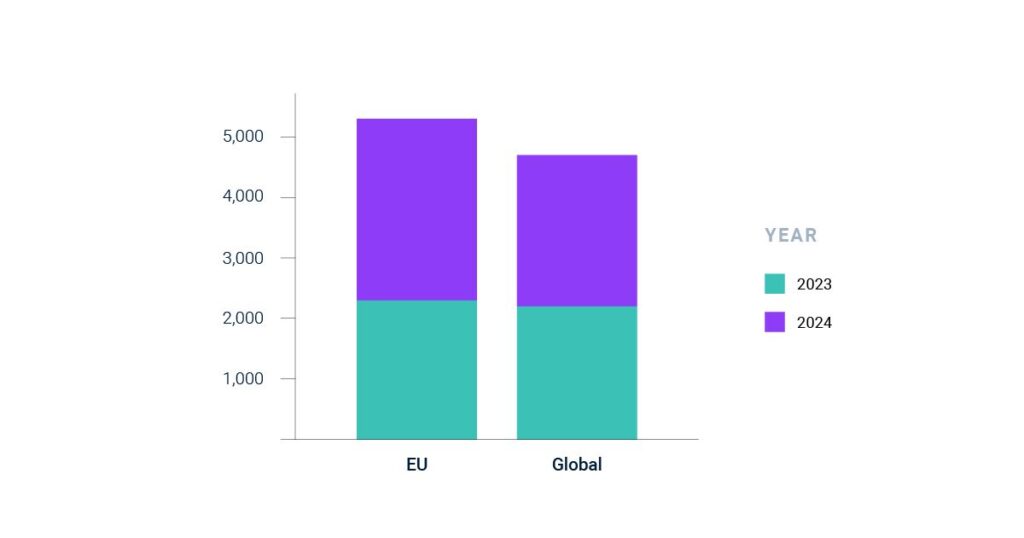

Como resultado, os ataques cibernéticos continuam a ter sucesso. Em um estudo recente da Agência Europeia de Segurança Cibernética (ENISA)(2) , especialistas em segurança descobriram que empresas e autoridades da União Europeia, em particular, tornaram-se alvo de ataques cibernéticos nos últimos 12 meses.

Número de incidentes - UE e global (julho de 2023 - junho de 2024)

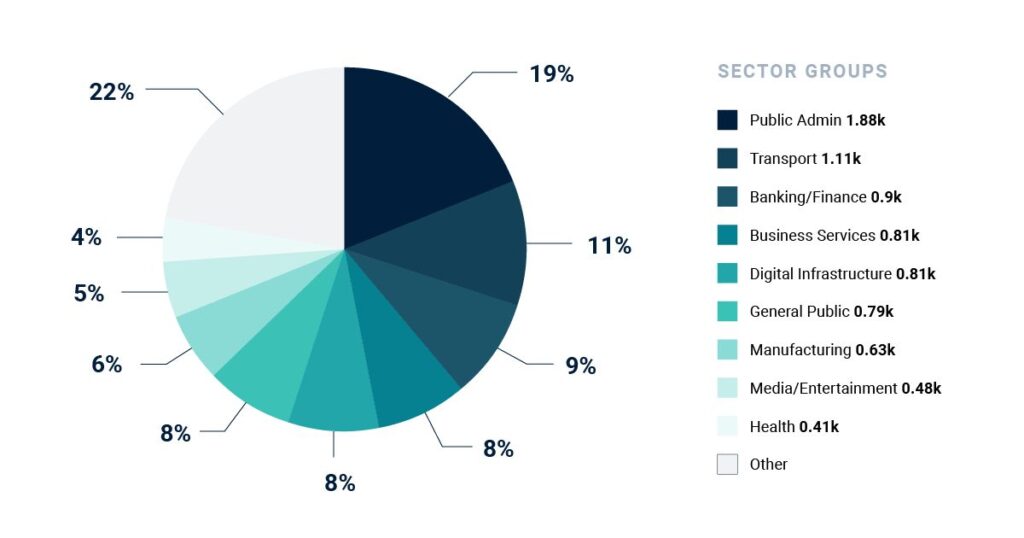

An analysis of individual sectors reveals that the public sector is particularly hard hit, accounting for 19% of attacks, followed by the transport sector (11%) and banking and finance (9%). This is not surprising—many still remember the high-profile cyberattacks targeting the German Bundestag, municipalities, university hospitals, Dutch law enforcement, and Spanish citizens and authorities.(3-8)

Setores afetados - O setor público é o mais afetado! (Julho de 2023 - junho de 2024)

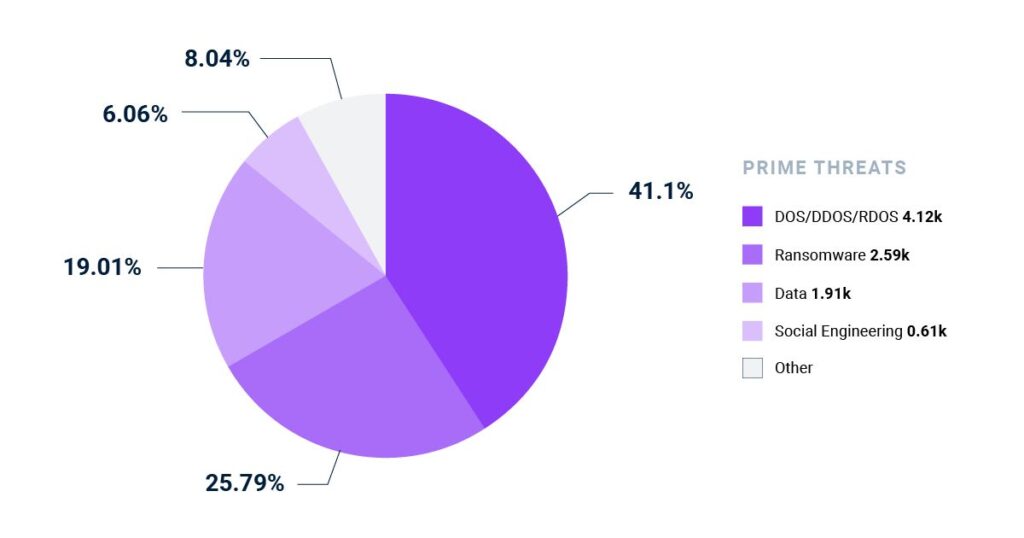

Analisando as ameaças cibernéticas por categoria, a ameaça direta aos dados armazenados - principalmente bancos de dados - é de 45%, com 19% de incidentes envolvendo violações de dados e 26% de incidentes envolvendo ataques de ransomware (2).

Análise de ameaças por tipo

Under Article 32 of the GDPR(9) (Security of Processing) the following is required: “…the controller and the processor shall implement appropriate technical and organizational measures to ensure a level of security appropriate to the risk.”

Especificamente, ele destaca "a pseudonimização e a criptografia de dados pessoais" como uma medida eficaz.

Additionally, the German Federal Office for Information Security (BSI) also recommends encryption as a key strategy to minimize the risk of IT operations in its BSI Standards(10) 200-1 to 200-4.

Under Article 33 of the GDPR(9) (Notification of a personal data breach to the supervisory authority), companies are required to notify a personal data breach to the supervisory authority within 72 hours of becoming aware of the breach. The data controller must notify the relevant supervisory authority in accordance with Article 55 unless the break is unlikely to risk individuals’ rights. If the notification is delayed beyond 72 hours, an explanation for the delay must be provided.

Apesar das diretrizes claras, ainda há incerteza no mundo da TI quanto à aplicação correta dos requisitos de relatório do GDPR.

To clarify this, the European Data Protection Board (EDPB) has developed guidelines(11), including case studies.

In “CASE No. 01: Ransomware with proper backup and without exfiltration,” the following scenario is described:

"Os sistemas de computador de uma pequena empresa de manufatura foram expostos a um ataque de ransomware, e os dados armazenados nesses sistemas foram criptografados. O controlador de dados usou criptografia em repouso, portanto, todos os dados acessados pelo ransomware foram armazenados de forma criptografada usando um algoritmo de criptografia de última geração. A chave de descriptografia não foi comprometida no ataque, ou seja, o invasor não pôde acessá-la nem usá-la indiretamente. Consequentemente, o invasor só teve acesso a dados pessoais criptografados."

As medidas necessárias estão definidas na tabela publicada nas diretrizes:

As medidas necessárias são justificadas da seguinte forma:

"Neste exemplo, o invasor teve acesso a dados pessoais e a confidencialidade do texto cifrado contendo dados pessoais em formato criptografado foi comprometida. Entretanto, quaisquer dados que possam ter sido exfiltrados não podem ser lidos ou usados pelo criminoso, pelo menos por enquanto. A técnica de criptografia usada pelo controlador de dados está em conformidade com o estado da arte. A chave de descriptografia não foi comprometida e, presumivelmente, também não poderia ser determinada por outros meios. Consequentemente, os riscos de confidencialidade para os direitos e liberdades das pessoas físicas são reduzidos ao mínimo, exceto pelo progresso criptoanalítico que torna os dados criptografados inteligíveis no futuro."

Por esse motivo, a empresa não foi obrigada a relatar o incidente às autoridades ou às pessoas afetadas.

Ao comparar o custo da implementação de medidas de segurança de TI com a possível perda de reputação, vendas e confiança do cliente, os benefícios do investimento proativo rapidamente se tornam claros.

No mundo hiperconectado de hoje, em que as notícias se espalham instantaneamente por meio de plataformas on-line e mídias sociais, as organizações não devem subestimar os danos de longo prazo causados por um ataque cibernético.

To mitigate risks, Software AG strongly recommends that its customers implement encryption(12) and auditing(12) for our Adabas databases to keep IT risks at a minimum. Both measures complement each other and form the optimal technology mix to protect against attacks and unwanted internal and external data leaks.

(1) https://www.gartner.com/reviews/market/intrusion-prevention-systems

(2) https://www.enisa.europa.eu/publications/enisa-threat-landscape-2024

(3) https://www.auswaertiges-amt.de/en/newsroom/news/hacker-attack-bundestag-2345580

(4) https://www.dw.com/en/germany-cybercrime-by-foreign-actors-rose-by-28-in-2023/a-69065980

(5) https://www.heise.de/en/news/After-cyber-attack-Suedwestfalen-IT-wants-to-reform-itself-profoundly-10188167.html

(6) https://www.bbc.com/news/technology-54204356

(7) https://www.dutchnews.nl/2024/09/police-leak-leaves-data-of-62000-officers-in-hands-of-hackers/

(8) https://www.statista.com/topics/7011/cyber-crime-in-spain/#topicOverview

(9) https://eur-lex.europa.eu/legal-content/EN/TXT/PDF/?uri=CELEX:32016R0679

(10) https://www.bsi.bund.de/EN/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/it-grundschutz_node.html

(11) https://www.edpb.europa.eu/our-work-tools/our-documents/guidelines/guidelines-012021-examples-regarding-personal-data-breach_en

(12) https://www.softwareag.com/app/uploads/2025/08/ebook-adabas-maximize-security-en.pdf.sagdownload.inline.1669044425901.pdf