Las empresas y las autoridades públicas confían en las bases de datos para almacenar y procesar grandes cantidades de datos. Estas bases de datos suelen gestionar información crítica para el negocio y altamente sensible, como datos financieros (registros fiscales, cuentas bancarias y tarjetas de crédito), datos personales (direcciones de domicilios y archivos de personal) o datos de productos. Dado que las bases de datos suelen estar integradas con aplicaciones y servicios web, siguen siendo vulnerables a las ciberamenazas tanto internas como externas.

Muchos CIO y responsables de TI creen que su infraestructura informática está adecuadamente protegida contra los ciberataques. Los cortafuegos multinivel, el software antivirus y los sistemas de detección y prevención de intrusiones (IPS)(1) proporcionan una falsa sensación de seguridad. Lo que muchos no reconocen es que el mayor riesgo para la seguridad suele venir de dentro: los empleados y funcionarios que utilizan estos sistemas.

Empleados y funcionarios caen con frecuencia víctimas de correos electrónicos de phishing o de llamadas externas engañosas, haciendo clic sin darse cuenta en enlaces maliciosos o compartiendo información confidencial con extraños. Esto se debe a menudo al hecho de que los correos electrónicos y las llamadas de phishing ya no se reconocen como una amenaza. Con el avance del engaño impulsado por la IA, cada vez es más difícil

identificar las amenazas. El estrés y la premura de tiempo pueden provocar lapsus de juicio, haciendo que los empleados sean más propensos a cometer errores costosos.

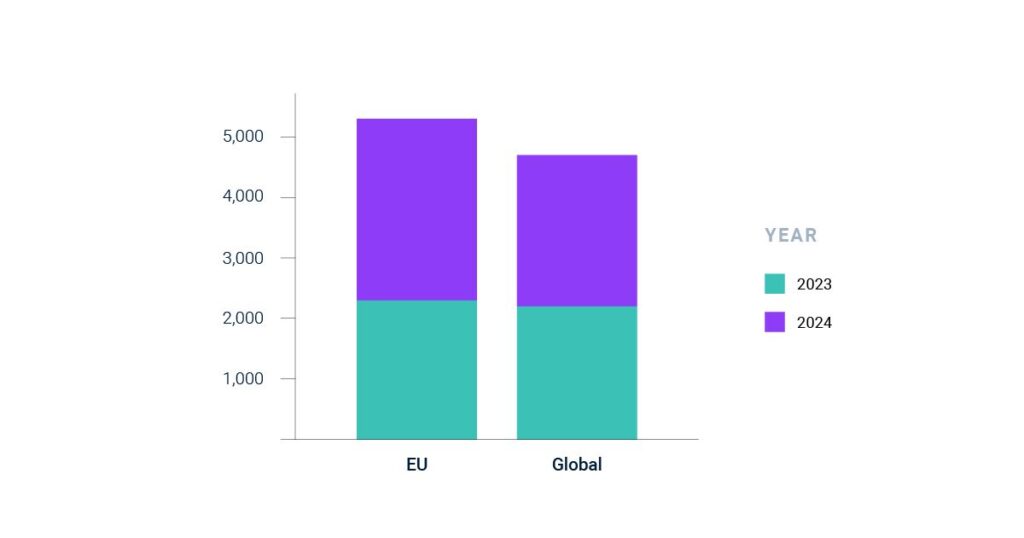

Como resultado, los ciberataques siguen teniendo éxito. En un estudio reciente de la Agencia Europea de Ciberseguridad (ENISA)(2), los expertos en seguridad constataron que las empresas y las autoridades de la Unión Europea, en particular, se han convertido en blanco de ciberataques en los últimos 12 meses.

Número de incidentes - UE y mundial (julio 2023 - junio 2024)

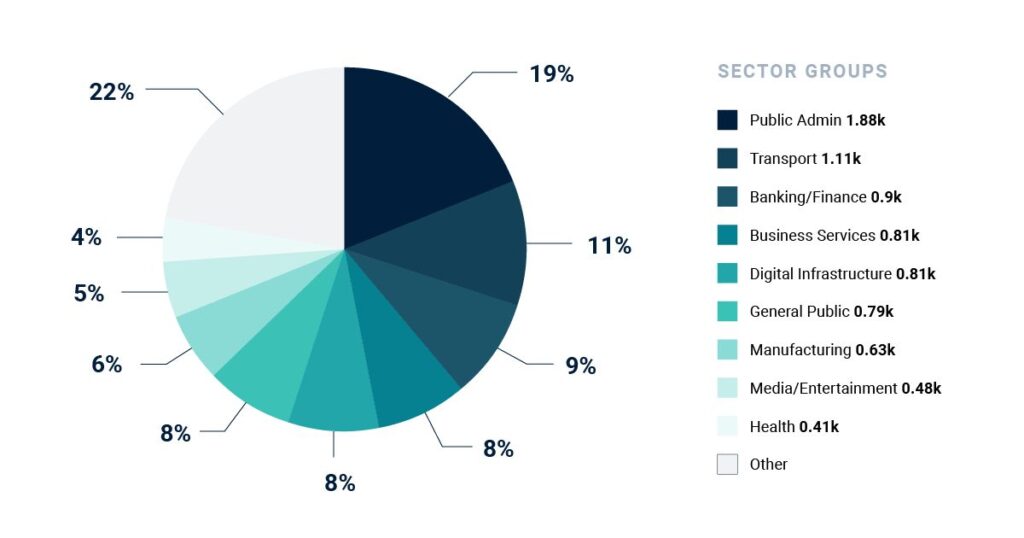

An analysis of individual sectors reveals that the public sector is particularly hard hit, accounting for 19% of attacks, followed by the transport sector (11%) and banking and finance (9%). This is not surprising—many still remember the high-profile cyberattacks targeting the German Bundestag, municipalities, university hospitals, Dutch law enforcement, and Spanish citizens and authorities.(3-8)

Sectores afectados - ¡El sector público es el más afectado! (julio de 2023 - junio de 2024)

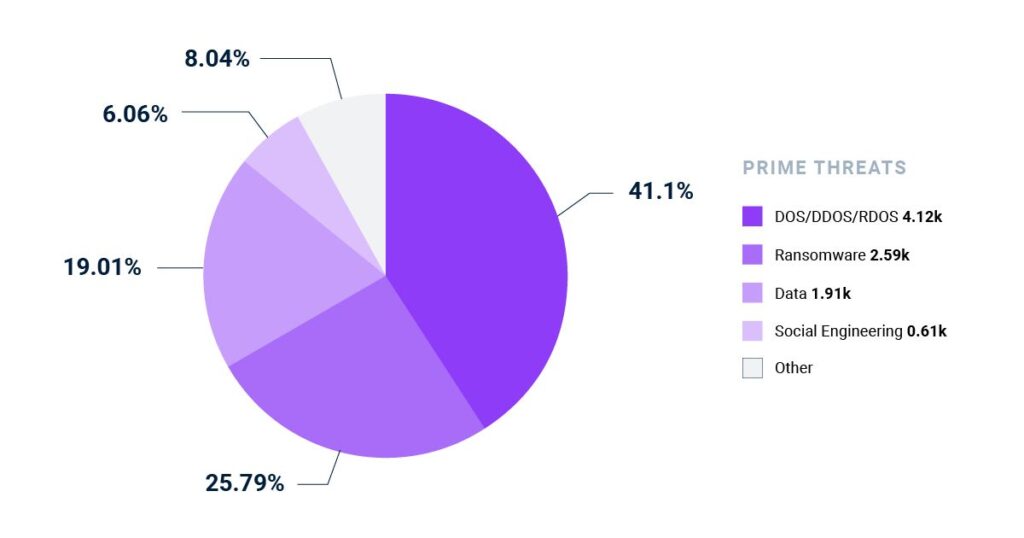

Desglosando las ciberamenazas por categorías, la amenaza directa a los datos almacenados -principalmente bases de datos- es de 45%, con 19% de incidentes relacionados con filtraciones de datos y 26% de incidentes relacionados con ataques de ransomware. (2).

Análisis de las amenazas por tipo

Under Article 32 of the GDPR(9) (Security of Processing) the following is required: “…the controller and the processor shall implement appropriate technical and organizational measures to ensure a level of security appropriate to the risk.”

En concreto, destaca como medida eficaz "la seudonimización y el cifrado de los datos personales".

Additionally, the German Federal Office for Information Security (BSI) also recommends encryption as a key strategy to minimize the risk of IT operations in its BSI Standards(10) 200-1 to 200-4.

Under Article 33 of the GDPR(9) (Notification of a personal data breach to the supervisory authority), companies are required to notify a personal data breach to the supervisory authority within 72 hours of becoming aware of the breach. The data controller must notify the relevant supervisory authority in accordance with Article 55 unless the break is unlikely to risk individuals’ rights. If the notification is delayed beyond 72 hours, an explanation for the delay must be provided.

A pesar de la claridad de las directrices, sigue existiendo incertidumbre en el mundo de las TI sobre la correcta aplicación de los requisitos de información del RGPD.

To clarify this, the European Data Protection Board (EDPB) has developed guidelines(11), including case studies.

In “CASE No. 01: Ransomware with proper backup and without exfiltration,” the following scenario is described:

"Los sistemas informáticos de una pequeña empresa manufacturera quedaron expuestos a un ataque de ransomware, y los datos almacenados en esos sistemas fueron cifrados. El controlador de datos utilizaba el cifrado en reposo, por lo que todos los datos a los que accedía el ransomware se almacenaban cifrados mediante un algoritmo de cifrado de última generación. La clave de descifrado no se vio comprometida en el ataque, es decir, el atacante no pudo acceder a ella ni utilizarla indirectamente. En consecuencia, el atacante sólo tuvo acceso a los datos personales cifrados".

Las medidas necesarias figuran en el cuadro publicado en las directrices:

Las medidas necesarias se justifican del siguiente modo:

"En este ejemplo, el atacante tuvo acceso a datos personales y la confidencialidad del texto cifrado que contenía datos personales cifrados se vio comprometida. Sin embargo, los datos que pudieran haber sido filtrados no pueden ser leídos ni utilizados por el agresor, al menos por el momento. La técnica de cifrado utilizada por el responsable del tratamiento se ajusta al estado de la técnica. La clave de descifrado no se vio comprometida y presumiblemente tampoco pudo determinarse por otros medios. En consecuencia, los riesgos de confidencialidad para los derechos y libertades de las personas físicas se reducen al mínimo, salvo que se produzcan avances criptoanalíticos que hagan inteligibles los datos cifrados en el futuro."

Por ello, la empresa no estaba obligada a informar del incidente a las autoridades ni a las personas afectadas.

Si se compara el coste de implantar medidas de seguridad informática con la posible pérdida de reputación, ventas y confianza de los clientes, rápidamente quedan claras las ventajas de una inversión proactiva.

En el mundo hiperconectado de hoy, donde las noticias se propagan instantáneamente a través de plataformas en línea y medios sociales, las organizaciones no deben subestimar el daño a largo plazo causado por un ciberataque.

To mitigate risks, Software AG strongly recommends that its customers implement encryption(12) and auditing(12) for our Adabas databases to keep IT risks at a minimum. Both measures complement each other and form the optimal technology mix to protect against attacks and unwanted internal and external data leaks.

(1) https://www.gartner.com/reviews/market/intrusion-prevention-systems

(2) https://www.enisa.europa.eu/publications/enisa-threat-landscape-2024

(3) https://www.auswaertiges-amt.de/en/newsroom/news/hacker-attack-bundestag-2345580

(4) https://www.dw.com/en/germany-cybercrime-by-foreign-actors-rose-by-28-in-2023/a-69065980

(5) https://www.heise.de/en/news/After-cyber-attack-Suedwestfalen-IT-wants-to-reform-itself-profoundly-10188167.html

(6) https://www.bbc.com/news/technology-54204356

(7) https://www.dutchnews.nl/2024/09/police-leak-leaves-data-of-62000-officers-in-hands-of-hackers/

(8) https://www.statista.com/topics/7011/cyber-crime-in-spain/#topicOverview

(9) https://eur-lex.europa.eu/legal-content/EN/TXT/PDF/?uri=CELEX:32016R0679

(10) https://www.bsi.bund.de/EN/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/it-grundschutz_node.html

(11) https://www.edpb.europa.eu/our-work-tools/our-documents/guidelines/guidelines-012021-examples-regarding-personal-data-breach_en

(12) https://www.softwareag.com/app/uploads/2025/08/ebook-adabas-maximize-security-en.pdf.sagdownload.inline.1669044425901.pdf